NTLM (NT LAN Manager), Microsoft tarafından geliştirilen bir kimlik doğrulama protokolüdür ve özellikle Windows işletim sistemlerinde kullanılır. NTLM, hem kullanıcıların kimlik doğrulamasını sağlamak hem de ağ üzerindeki kaynaklara erişimi yönetmek amacıyla tasarlanmıştır. NTLM, daha eski bir protokol olan LM (LAN Manager) protokolünün geliştirilmiş bir versiyonudur ve çeşitli sürümleri mevcuttur. Bu makalede, NTLM protokolünün nasıl çalıştığını, temel bileşenlerini ve güvenlik açıklarını inceleyeceğiz.

NTLM Protokolünün Tarihçesi

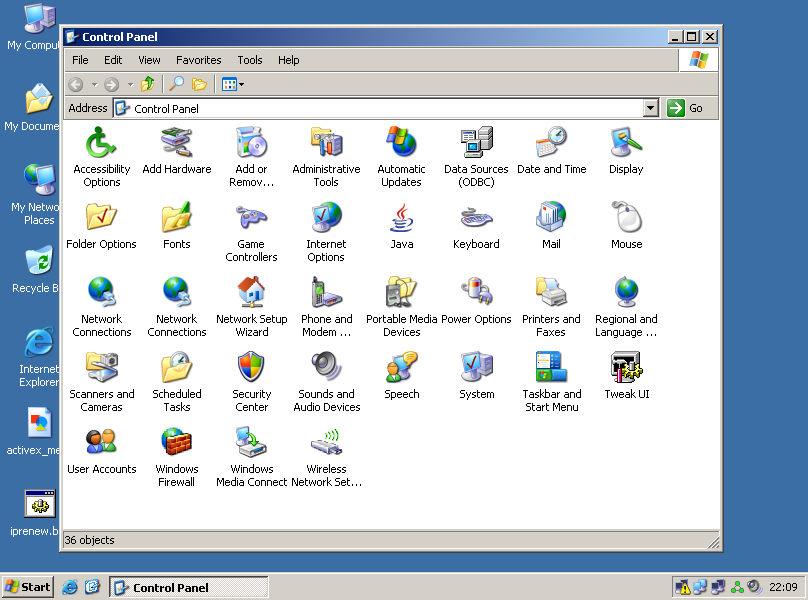

NTLM, Microsoft’un Windows NT işletim sistemiyle birlikte 1993 yılında tanıtıldı. Zamanla, NTLM’in çeşitli sürümleri geliştirildi ve Windows işletim sistemlerinde, özellikle Windows 2000, Windows XP, Windows Server 2003 ve daha yeni sürümlerde kullanıldı. NTLM, daha sonra Kerberos protokolü ile değiştirilmeye başlasa da, geriye dönük uyumluluk ve bazı özel durumlar için hala yaygın olarak kullanılmaktadır.

NTLM Protokolünün Temel Bileşenleri

- Kimlik Doğrulama:

NTLM, kullanıcıların kimliğini doğrulamak için bir dizi adım içerir. Kullanıcı, kullanıcı adı ve şifresini girdikten sonra, NTLM bu bilgileri kullanarak bir kimlik doğrulama işlemi gerçekleştirir. - Hash Fonksiyonu:

NTLM, kullanıcı şifresini doğrudan kullanmak yerine, bu şifreden bir hash (özet) oluşturur. NTLM, MD4 hash algoritmasını kullanarak şifrelerin özetini alır. Bu, şifrelerin ağ üzerinden gönderilmesi sırasında güvenlik sağlamak için yapılır. - Zorluk (Challenge) Yanıt Mekanizması:

NTLM, bir “zorluk” (challenge) yanıt mekanizması kullanır. Bu mekanizma, sunucu tarafından oluşturulan bir rastgele sayı (challenge) ile birlikte kullanıcının kimlik doğrulama sürecini güçlendirir. Bu sayede, sadece hash’lerin ele geçirilmesi ile kimlik doğrulaması sağlanamaz. - Oturum Anahtarı:

NTLM, oturum açan kullanıcının kimliğini doğruladıktan sonra bir oturum anahtarı oluşturur. Bu anahtar, ağ üzerindeki diğer kaynaklara erişim sağlamak için kullanılır.

NTLM Protokolünün Çalışma Şekli

NTLM protokolü, üç aşamalı bir kimlik doğrulama sürecine dayanır:

Kimlik Doğrulama İsteği:

- Kullanıcı, bir ağ kaynağına erişim talebinde bulunur. Bu isteğe yanıt olarak, sunucu kullanıcıdan kimlik bilgilerini ister.

Zorluk ve Yanıt:

- Sunucu, kullanıcıdan gelen isteğe karşılık bir zorluk (challenge) gönderir. Kullanıcı, bu zorluğu alır ve kendi NTLM hash’ini kullanarak bir yanıt oluşturur. Kullanıcı, bu yanıtı sunucuya geri gönderir.

Doğrulama:

- Sunucu, kullanıcının yanıtını doğrulamak için zorluğu ve kullanıcının NTLM hash’ini kullanarak karşılaştırma yapar. Eğer yanıt doğruysa, kullanıcıya erişim izni verilir.

NTLM Protokolünün Güvenlik Açıkları

NTLM, zaman içinde çeşitli güvenlik açıkları nedeniyle eleştirilmektedir:

Pass-the-Hash Saldırıları:

- NTLM, hash’lerin doğrudan kimlik doğrulama amacıyla kullanılmasına olanak tanır. Saldırganlar, ele geçirdikleri hash’leri kullanarak sistemlerde oturum açabilirler.

Replay Saldırıları:

- Zorluk yanıt mekanizması, replay saldırılarına karşı savunmasızdır. Saldırgan, geçerli bir zorluk ve yanıt kombinasyonunu kullanarak kimlik doğrulama sürecini atlatabilir.

Zayıf Şifreler:

- NTLM, zayıf şifrelerin kullanılmasına olanak tanır. Kullanıcılar güçlü ve karmaşık şifreler oluşturmadıkça, şifrelerin ele geçirilmesi kolaylaşır.

Şifre Kayıtları:

- NTLM, şifreleri korumak için hash’ler kullansa da, bu hash’lerin ele geçirilmesi durumunda saldırganlar, şifreleri kırmak için çeşitli yöntemler kullanabilir.

NTLM Protokolünden Korunma Yöntemleri

NTLM’in güvenlik açıklarına karşı koruma sağlamak için aşağıdaki yöntemler uygulanabilir:

Kerberos Geçişi:

- NTLM yerine Kerberos protokolünün kullanılması, daha güçlü bir kimlik doğrulama çözümü sunar. Kerberos, daha gelişmiş güvenlik özellikleri ile birlikte gelir.

Güçlü Şifre Politikaları:

- Kullanıcıların karmaşık ve güçlü şifreler kullanması teşvik edilmelidir. Ayrıca, şifrelerin düzenli aralıklarla değiştirilmesi gereklidir.

Çok Faktörlü Kimlik Doğrulama (MFA):

- MFA uygulamak, NTLM kimlik doğrulamasını daha güvenli hale getirir. Bu, bir kullanıcının kimliğini doğrulamak için birden fazla yöntem kullanmayı gerektirir.

Ağ İzleme ve Denetim:

- NTLM oturum açma işlemlerini izlemek, anormal aktiviteleri tespit etmeye yardımcı olabilir. Güvenlik duvarları ve izleme araçları, saldırganların ağ üzerindeki hareketlerini analiz edebilir.

Sonuç

NTLM, Microsoft tarafından geliştirilen ve Windows işletim sistemlerinde yaygın olarak kullanılan bir kimlik doğrulama protokolüdür. Zamanla, çeşitli güvenlik açıkları ve tehditlerle karşılaşmış olsa da, birçok sistemde hala kullanılmaktadır. Kullanıcıların güvenliğini artırmak için, NTLM yerine daha güvenli kimlik doğrulama yöntemleri olan Kerberos gibi protokollerin tercih edilmesi önemlidir. Güçlü şifre politikaları ve çok faktörlü kimlik doğrulama uygulamaları, NTLM kullanımında güvenlik açığını azaltmaya yardımcı olabilir.