Giriş

Stuxnet, 2010 yılında keşfedilen, endüstriyel kontrol sistemlerini hedef alan karmaşık bir zararlı yazılımdır. İlk kez İran’daki nükleer tesislerde kullanıldığı tahmin edilen Stuxnet, siber savaşın ve devlet destekli siber saldırıların yeni bir boyutunu temsil etmektedir. Virüs, özellikle Siemens’in S7 kontrol sistemlerini hedef alarak, santrifüjlerin çalışmasını etkileyerek İran’ın nükleer programına zarar vermeyi amaçladı.

Stuxnet, siber güvenlik alanında büyük bir ilgi uyandırmış ve aynı zamanda siber savaşın potansiyelini ortaya koymuştur. Bu makalede, Stuxnet virüsünün nasıl çalıştığı, etkileri, yayılma yolları ve siber güvenlik üzerindeki sonuçları ele alınacaktır.

1. Stuxnet Virüsünün Ortaya Çıkışı

- İlk Tespit Tarihi: Haziran 2010

- Yaratıcıları: Genellikle ABD ve İsrail’in işbirliği içinde olduğu düşünülmektedir.

- Hedef Sistemler: Siemens S7 kontrol sistemleri, özellikle İran’daki nükleer tesisler.

- Yayılma Yöntemleri: USB bellekler, yerel ağlar, zayıf güvenlik açıkları.

Stuxnet, ilk olarak 2010 yılında İran’ın Natanz nükleer tesisinde ortaya çıktı. Virüs, endüstriyel kontrol sistemlerini hedef alarak, zararlı bir etki yaratmayı amaçlıyordu. İlk tespit edildiğinde, dünya genelinde büyük bir endişe yarattı.

2. Stuxnet Virüsünün Çalışma Prensibi

Stuxnet, karmaşık bir mimariye sahip olup, endüstriyel kontrol sistemlerine zarar vermek için özel olarak tasarlanmıştır. Virüs, hem yayılma hem de hedefe ulaşma konusunda yenilikçi yöntemler kullanmaktadır.

2.1. Yayılma Mekanizması

Stuxnet’in yayılma yöntemleri şunlardır:

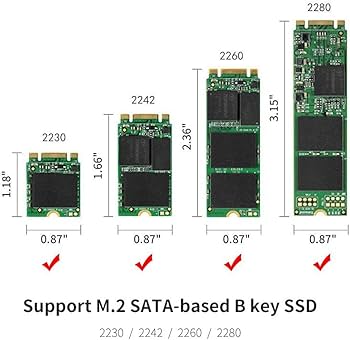

- USB Bellekler: Stuxnet, hedef sisteme bir USB bellek aracılığıyla bulaşarak yayılmaya başladı. Bulaşmış bir USB bellek, herhangi bir bilgisayara takıldığında virüs, hedef sisteme sızıyordu.

- Ağ Paylaşımları: Yerel ağlar üzerinden diğer sistemlere sızmak için kullanıldı.

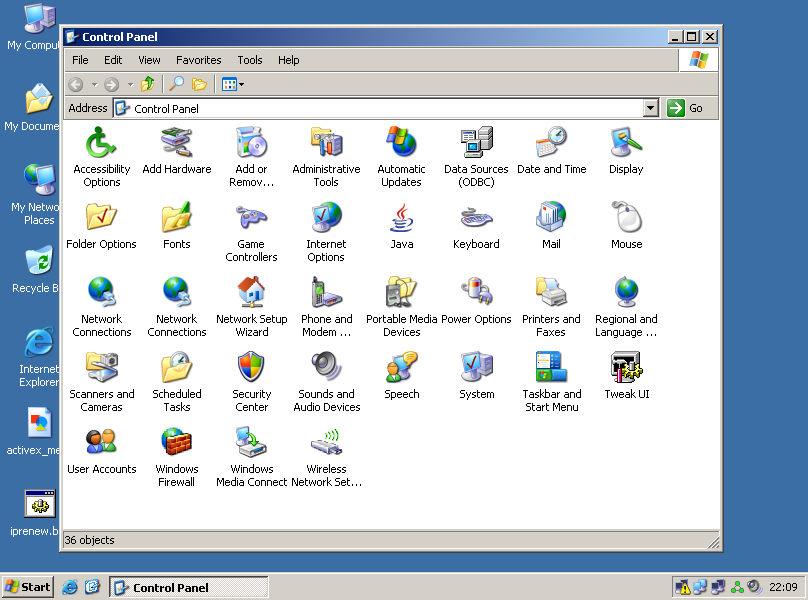

- Sıfırıncı Gün Açıkları: Stuxnet, Microsoft Windows işletim sistemindeki çeşitli sıfırıncı gün (zero-day) açıklarından yararlanarak bulaşma imkanı buldu. Bu açıklar, virüsün tespit edilmesini zorlaştırdı.

2.2. Hedefe Ulaşma

Stuxnet, hedef sistemlere sızdıktan sonra aşağıdaki adımları izleyerek amacına ulaştı:

- Kontrol Sistemlerine Sızma: Stuxnet, Siemens S7 kontrol sistemlerine sızarak, santrifüjlerin hızını kontrol etmeye başladı. Virüs, kontrol sistemlerini yanıltarak santrifüjlerin aşırı hızda çalışmasına neden oldu.

- Veri Manipülasyonu: Virüs, sistemdeki verileri değiştirerek operatörlerin durumu yanlış anlamasına neden oldu. Operatörler, normal çalışan santrifüjleri gözlemlediklerini düşündükleri için sistemdeki hataları fark edemediler.

- Kötü Amaçlı Kodlar: Stuxnet, hedef sistemde kötü amaçlı kodlar çalıştırarak zararı artırdı.

3. Stuxnet Virüsünün Etkileri

3.1. Yayılan Etki Alanı

Stuxnet, yalnızca İran’ın nükleer tesislerini etkilemekle kalmadı; dünya genelinde birçok endüstriyel kontrol sistemi üzerinde büyük bir etki yarattı. Virüs, birçok ülkede endüstriyel tesislerin güvenliğini sorgulatmaya başladı.

3.2. Maddi Zararlar

Stuxnet’in yarattığı maddi zarar, hedef tesislerin verimliliğini önemli ölçüde etkiledi. İran’ın nükleer programına yönelik zarar, yıllarca süren yatırımın ve çalışmanın boşa gitmesine neden oldu. Ekonomik kayıplar, ülkeler arasında gerginliğe yol açtı.

3.3. Siber Güvenlik Üzerindeki Etkiler

Stuxnet, endüstriyel kontrol sistemlerinin siber güvenliğini sorgulattı. Birçok ülke, kritik altyapılarındaki güvenlik açıklarını kapatmaya yönelik önlemler almaya başladı. Bu durum, siber güvenlik standartlarının geliştirilmesine yol açtı.

4. Stuxnet Virüsünün Tespit ve Kapatılması

4.1. Güvenlik Yazılımları

Stuxnet, başlangıçta birçok güvenlik yazılımı tarafından tespit edilemedi. Ancak, virüsün yayılmasının ardından birçok güvenlik firması, Stuxnet’i tespit edebilmek için güncellemeler yayınladı. Kısa süre içinde, Stuxnet’e karşı çeşitli temizleme araçları geliştirildi.

4.2. Kullanıcı Bilinçlendirmesi

Stuxnet, siber güvenlik alanında kullanıcıların bilinçlendirilmesinin önemini bir kez daha ortaya koydu. Endüstriyel kontrol sistemlerine yönelik tehditlerin arttığı bu dönemde, kullanıcıların dikkatli olması ve güvenlik önlemlerini sıkı tutması gerektiği vurgulandı.

5. Stuxnet Virüsünün Siber Güvenlik Üzerindeki Etkileri

5.1. Siber Savaşın Yeni Boyutu

Stuxnet, devlet destekli siber saldırıların ne kadar etkili olabileceğini gösterdi. Bu durum, ülkeler arası siber savaşların artmasına ve siber güvenlik alanında yeni stratejilerin geliştirilmesine yol açtı.

5.2. Endüstriyel Kontrol Sistemlerine Dikkat

Stuxnet, endüstriyel kontrol sistemlerinin güvenliği üzerinde yoğunlaşmayı sağladı. Ülkeler, bu sistemlerin siber saldırılara karşı daha dayanıklı hale gelmesi için gerekli önlemleri almak zorunda kaldı.

5.3. Eğitim ve Bilinçlendirme

Stuxnet, kullanıcıların ve mühendislerin eğitim almasının önemini vurguladı. Endüstriyel kontrol sistemleri ile çalışanların siber güvenlik konularında bilinçlenmesi, gelecekteki tehditlerle başa çıkmada önemli bir faktör haline geldi.

Sonuç

Stuxnet, 2010 yılında ortaya çıkarak siber güvenlik alanında devrim niteliğinde bir tehdit olarak belirdi. Endüstriyel kontrol sistemlerini hedef alarak, siber savaşın yeni bir boyutunu temsil etti. Stuxnet’in etkileri, birçok ülkenin siber güvenlik stratejilerini yeniden gözden geçirmesine yol açtı.

Siber güvenlik dünyası, Stuxnet gibi karmaşık ve hedef odaklı saldırılara karşı hazırlıklı olmak için sürekli olarak yeni stratejiler ve teknolojiler geliştirmeye devam ediyor. Kullanıcıların bilinçlendirilmesi, güvenlik önlemlerinin güçlendirilmesi ve siber tehditlere karşı eğitim, daha güvenli bir dijital ortam yaratmak için hayati öneme sahiptir.